Windows Server 2022 高级架构设计与 Active Directory 域环境图形化配置深度研究报告

在现代企业信息技术架构中,Windows Server 2022 不仅仅是一个操作系统,它是身份验证、资源管理和安全控制的核心基石。本报告旨在针对特定的物理硬件环境,设计并指导完成一个具有深度学习价值、符合工业标准的 Active Directory (AD) 域环境。

硬件资源评估与逻辑拓扑规划

在构建 abc.com 森林根域之前,必须对现有的硬件资源进行科学分配。根据提供的信息,物理机 A(32GB 内存、4 线程)与部署了 Hyper-V 的物理机 B(128GB 内存、48 线程)构成了典型的异构资源池。这种配置为研究 Active Directory 的高可用性(High Availability)和灾难恢复(Disaster Recovery)提供了绝佳的物理隔离环境。

硬件资源优化分配方案

为了确保架构的稳定性,物理机 A 应当承载森林中的第一台域控制器(DC01)。将森林根域控部署在物理机而非虚拟机上,可以有效避免虚拟化层故障导致的“递归依赖”风险,即群集服务因无法联系域控而无法启动,而域控又运行在该群集内部的死锁状态 ^1^。物理机 B 凭借其强大的多线程和内存优势,作为 Hyper-V 宿主机承载辅助域控制器(DC02)、各部门应用服务器及客户端工作站。

| 资源标识 | 物理/虚拟角色 | 逻辑角色与服务 | 硬件配置建议 | 存储规划 |

|---|---|---|---|---|

| 物理机 A | 森林根域控 (DC01) | 域控 (abc.com)、DNS、Global Catalog (GC)、FSMO 五大角色 | 32GB 内存, 4 线程 (全量) | 系统与 NTDS 数据库隔离存储 |

| 物理机 B (Host) | Hyper-V 宿主机 | 承载虚拟化环境 | 128GB 内存, 48 线程 | 418GB 磁盘 (存储 VM 磁盘映像) |

| VM-DC02 | 辅助域控 (DC02) | 辅助域控、DNS、GC、DHCP 服务器 | 16GB 内存, 4 vCPU | SCSI 控制器下的 VHDX 硬盘^3^ |

| VM-FS01 | 文件服务器 | 部门文件共享、文件夹重定向、审计存储 | 32GB 内存, 8 vCPU | 独立的数据盘用于各部门存储 |

| VM-Clients | 部门测试工作站 | RD, Production, Finance, HR, Procure, Guest 工作站 | 每台 4GB 内存, 2 vCPU | 动态扩展磁盘以节省物理空间 |

逻辑架构设计思想

本设计方案不仅是部门的堆砌,而是为了研究“最小权限原则” (Principle of Least Privilege) 和“分层管理模型” (Tiered Administrative Model)。通过在 abc.com 根域下建立复杂的组织单位 (OU) 结构,可以模拟真实企业中的权限委派、组策略过滤以及安全性隔离。

环境初始化与配置依赖性分析

在启动任何图形化配置向导之前,必须明确 Windows Server 2022 的前置依赖关系。任何在错误前提下进行的 Active Directory 安装都会导致后续复制失败或名称解析异常。

关键依赖关系与前提条件

- 网络标识一致性 :服务器在提升为域控前必须重命名。在域控角色安装后更改主机名会导致复杂的元数据清理工作 ^4^。

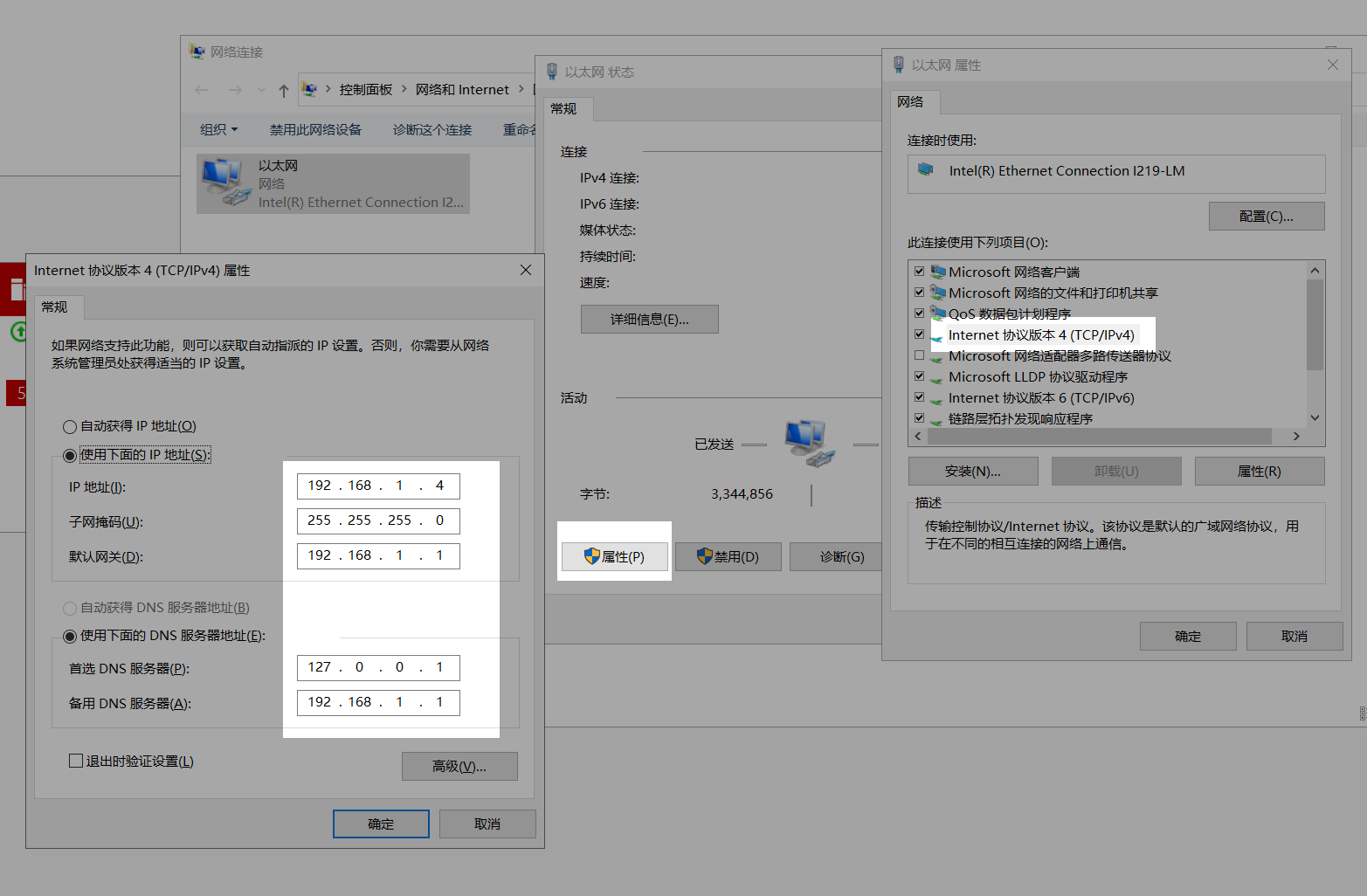

- IP 协议稳定性 :域控制器必须配置静态 IPv4 地址。动态地址(DHCP)会导致 DNS 记录在租约过期后失效,进而引发森林内部通信中断 ^4^。

- DNS 回环机制 :首台域控的 DNS 指向应设置为回环地址(127.0.0.1)或其自身的静态 IP 地址,以确保 DNS 区域能够正确加载并注册服务记录(SRV Records) ^5^。

- 时间同步权威 :在多 DC 环境中,拥有 PDC 仿真器角色的 DC 是全域的时间权威。虚拟化 DC 应当禁用 Hyper-V 时间同步集成服务,转而通过 NTP 向物理 DC 同步,以防止 Kerberos 认证因时间偏差(超过 5 分钟)而失败 ^3^。

初始配置操作步骤(GUI 模式)

警告:在执行以下操作前,请确保已对物理机 A 的系统状态进行了快照或映像备份。

- 配置静态 IP :

- Win+R输入ncpa.cpl

- 右击物理网卡,选择“属性”,进入“Internet 协议版本 4 (TCP/IPv4)”。

- 设置静态 IP:192.168.1.4,子网掩码255.255.255.0,首选 DNS 设置为 192.168.1.4 ^5^。

- 更改计算机名 :

- 在“服务器管理器”中,点击左侧的“本地服务器”。

- 点击“计算机名”旁的链接。

- 在“系统属性”对话框中点击“更改”,输入

DC01。 - 确定后系统会要求重启,点击“立即重新启动” ^5^。

Active Directory 域服务角色的 GUI 安装流程

Windows Server 2022 的配置分为两个阶段:安装二进制文件和提升服务器为域控制器。

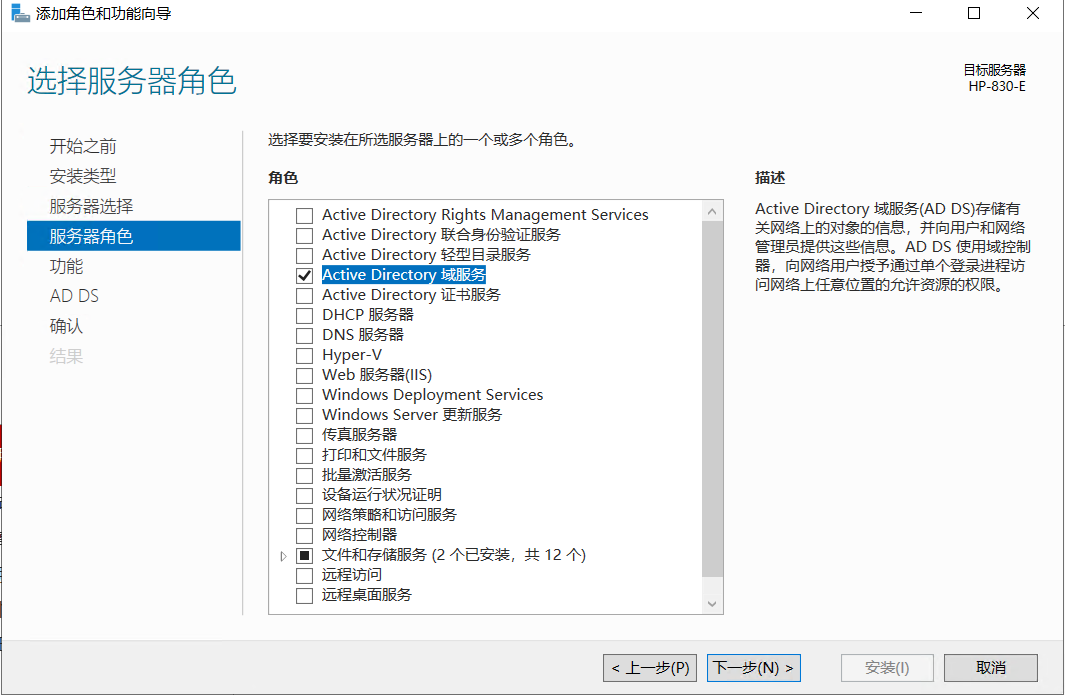

第一阶段:添加角色和功能

- 登录 DC01,打开“服务器管理器”。

- 点击“管理”菜单,选择“添加角色和功能” ^5^。

- 开始之前 :阅读说明并点击“下一步”。

- 安装类型 :确保选中“基于角色或基于功能的安装” ^10^。

- 服务器选择 :从服务器池中选择本地服务器

DC01^7^。 - 服务器角色 :勾选“Active Directory 域服务”。在弹出的“添加 Active Directory 域服务所需的功能”窗口中,确保勾选了“包括管理工具”,然后点击“添加功能” ^4^。

- 功能 :保持默认配置,点击“下一步”。

- AD DS 说明 :阅读关于云集成(Azure AD)的相关提示,点击“下一步” ^10^。

- 确认 :点击“安装”。安装过程通常需要 1-3 分钟,期间不需要重启 ^10^。

第二阶段:提升为域控制器(创建新森林)

安装完成后,服务器管理器右上角会出现一个带有黄色感叹号的通知标志。

- 点击通知标志,选择“将此服务器提升为域控制器” ^4^。

- 部署配置 :选择“添加新森林”。在“根域名”字段输入

abc.com^7^。 - 域控制器选项 :

- 林功能级别 :选择 Windows Server 2016(注意:Windows Server 2022 目前使用的最高功能级别仍基于 2016 架构,以保持向下兼容性) ^7^。

- 域功能级别 :选择 Windows Server 2016。

- 指定域控制器功能 :确保勾选“域名系统 (DNS) 服务器”和“全局编录 (GC)” ^11^。

- 键入目录服务还原模式 (DSRM) 密码 :设置一个强密码。此密码在进行 Active Directory 离线维护或数据库修复时至关重要,且与管理员密码不同 ^5^。

- DNS 选项 :向导会提示无法创建 DNS 委派,这在首个森林根域控配置时是正常现象,点击“下一步” ^4^。

- 其他选项 :确认 NetBIOS 域名为

ABC。 - 路径 :对于学习环境,建议保持数据库文件夹(NTDS)、日志文件文件夹和 SYSVOL 文件夹的默认路径(C:\Windows\NTDS 和 C:\Windows\SYSVOL)。在生产环境中,出于性能考虑,通常建议将 NTDS 数据库和日志存放在不同的物理驱动器上 ^3^。

- 查看选项 :点击“下一步”,可以选择点击“导出设置”以保存为 PowerShell 脚本,供未来自动化部署参考 ^13^。

- 先决条件检查 :系统会验证所有环境设置。如果显示“所有先决条件检查均成功通过”,点击“安装” ^4^。

- 完成与重启 :安装完成后,服务器将自动重启。重启后,登录界面会显示

ABC\Administrator。

组织结构与部门 OU 深度设计

为了使架构具备研究价值,OU(组织单位)的设计不能简单按照行政架构进行。应当根据管理权边界和组策略的应用需求进行划分 ^14^。

组织单位 (OU) 规划表

我们将所有的部门及资源统一置于一个名为 Enterprise_Root 的顶层 OU 下,以便于应用全局安全基线策略,同时针对各部门实施细粒度控制。

| OU 名称 | 子 OU | 逻辑描述 | 研究与实验价值 |

|---|---|---|---|

| RD | Users, Workstations, Groups | 研发部。具有高度灵活性,需要测试软件安装屏蔽。 | 研究 AppLocker 和软件限制策略 (SRP) 对开发人员权限的平衡^18^。 |

| Production | Kiosks, Terminals | 生产部。主要为自动化生产线终端和看板机器。 | 实验“分配的访问权限” (Assigned Access) 与单应用锁定模式^20^。 |

| Finance | Users, Compliant_PC | 财务部。涉及高度敏感数据,需要严格审计。 | 测试文件夹重定向、强密码策略以及对象访问审核^21^。 |

| HR | Staff, Sensitive_Data | 人力资源部。处理隐私信息,用户流动性大。 | 研究用户账户生命周期管理、隐私保护 GPO 及受保护组的应用^23^。 |

| Procure | Vendors, External_Auth | 采购部。需要与外部供应商进行临时身份认证。 | 实验只读域控制器 (RODC) 和外部信任关系的隔离控制^13^。 |

| Guest | Temp_Access, Public_PC | 访客。临时访问,严禁持久化存储。 | 实验访客账户状态监控、登录小时限制及自动清理脚本^27^。 |

关键角色设计与权限委派需求

在图形化配置专家看来,权限不应直接授予个人,而应通过“基于角色的访问控制” (RBAC) 模式实现。

- RD 管理员 :委派其在

RDOU 下管理计算机对象和重置开发人员密码的权限 ^14^。 - 财务审计员 :在

FinanceOU 下拥有读取所有对象安全日志的特权,但不能修改账户信息 ^24^。 - 访客操作员 :仅能在

GuestOU 下创建临时账户,且账号默认在 24 小时后过期。

组策略对象 (GPO) 研究场景设计

组策略是 Active Directory 环境中最强大的管理工具。通过针对不同部门设计互斥或互补的 GPO,可以深入研究 GPO 的继承、覆盖、强制和过滤机制 ^23^。

核心组策略配置列表

| GPO 名称 | 链接位置 | 策略核心内容 | 业务需求动机 |

|---|---|---|---|

| Domain_Security_Baseline | 域级别 (abc.com) | 设置 12 位最小密码长度、账户锁定阈值 20 次、禁用 NTLMv1。 | 建立全组织范围的安全红线^14^。 |

| RD_AppLocker_Policy | RD OU | 限制运行非认证的可执行文件,仅允许经过签名的开发包运行。 | 防止研发环境沦为恶意软件测试场^18^。 |

| Production_Kiosk_Lockdown | Production OU | 启用“指定访问”模式,强制锁定 Edge 浏览器访问生产调度系统。 | 确保生产线终端不被用于娱乐或非法访问^20^。 |

| Finance_Data_Redirection | Finance OU | 强制将“我的文档”和“桌面”重定向到中央文件服务器 FS01。 | 确保财务人员的本地电脑损坏时数据不丢失且可集中备份^21^。 |

| HR_Privacy_Control | HR OU | 禁用 U 盘读写、强制屏保锁定时间为 5 分钟、禁止远程桌面。 | 保护员工个人信息不被未经授权的物理接触所窃取^23^。 |

| Guest_SelfDestruct_Policy | Guest OU | 禁止保存任何本地文件、注销时强制运行磁盘清理、禁用注册表工具。 | 确保公用 PC 在每次访客使用后保持“纯净”状态^27^。 |

文件夹重定向(Finance 部门)配置步骤

作为专家,建议在实施重定向前,先在文件服务器 FS01 上建立一个具有 NTFS 特权的共享文件夹。

- 打开“组策略管理” (GPMC) ^31^。

- 在

abc.com下定位到FinanceOU。 - 右键点击,选择“在这个域中创建 GPO 并将其链接到此处”,命名为

Finance_Folder_Redirect。 - 右击新建的 GPO,选择“编辑”。

- 导航至

用户配置->策略->Windows 设置->文件夹重定向->文档^21^。 - 右键点击“属性”:

- 设置 :选择“基本 - 将每个人的文件夹重定向到同一位置”。

- 目标文件夹位置 :选择“在根路径下为每个用户创建一个文件夹”。

- 根路径 :键入

\\FS01\FinanceData$(使用$符号创建隐藏共享)^21^。

- 在“设置”选项卡中,勾选“授予用户对‘文档’的独占权利”,确保财务数据的私密性 ^21^。

虚拟化环境下的高可用性架构研究

在物理机 B 的 Hyper-V 环境中部署第二台域控(DC02)是确保 abc.com 域不因物理机 A 停机而瘫痪的关键步骤。

虚拟机 DC 的性能调优策略

- 磁盘 I/O 隔离 :在物理机 B 的 418GB 磁盘中,为 DC02 分配固定大小的 VHDX,并使用 SCSI 控制器。避免使用 IDE 控制器,因为 SCSI 在 Windows Server 2022 中能更好地处理 AD 事务的写入刷新 ^3^。

- 内存管理 :对于 DC02,建议分配静态内存(例如 8GB 或 16GB),而非启用动态内存。动态内存在宿主机资源紧张时可能会导致 DC 响应缓慢,从而引发登录超时 ^39^。

- 站点与子网配置 :为了研究 Active Directory 的复制行为,可在“Active Directory 站点和服务”中创建两个站点。

- Site-Physical :关联物理机 A 所在的网段。

- Site-Virtual :关联物理机 B 的虚拟机内部网络。

- 研究目标 :配置站点链路,设定不同的复制成本(Cost),研究域控制器如何跨越网络边界同步用户数据 ^41^。

部署辅助域控(DC02)的图形化要点

- 在物理机 B 的虚拟机关机状态下,挂载 Windows Server 2022 ISO 并完成 OS 安装。

- 将虚拟机命名为

DC02,配置静态 IP,并将“首选 DNS”指向物理机 A 的 IP(192.168.1.4) ^5^。 - 通过“添加角色和功能”安装“Active Directory 域服务”。

- 在配置向导中选择“将域控制器添加到现有域”,域名填写

abc.com。 - 在“域控制器选项”中,确保勾选“DNS 服务器”和“全局编录 (GC)” ^11^。

- 安装完成后,研究如何使用

Repadmin /showrepl命令(或通过 GUI 的“站点和服务”手动触发复制)来验证两台 DC 之间的一致性 ^45^。

安全审计与合规性研究场景

为了让学习架构更具实战价值,必须配置高级审核策略(Advanced Audit Policy),这在财务和采购部门尤为重要。

高级审核策略 (Advanced Audit Policy) 设计

在 Windows Server 2022 中,传统的简单审计已不足以应对复杂威胁。我们需要通过 GPO 开启细粒度审计 ^22^。

| 审计类别 | 子类别 | 设置建议 | 研究目的 |

|---|---|---|---|

| 账户登录 | 审核 Kerberos 身份验证服务 | 成功与失败 | 追踪是否存在针对财务账号的暴力破解尝试^48^。 |

| 账户管理 | 审核安全组管理 | 成功 | 记录谁将用户添加到了“财务主管”这类敏感组中^48^。 |

| 详细跟踪 | 审核进程创建 | 成功 | 记录 RD 部门是否运行了非白名单内的可疑程序^30^。 |

| 对象访问 | 审核文件系统 | 成功与失败 | 配合文件共享的 SACL,记录谁删除了采购合同文档^22^。 |

| 目录服务访问 | 审核目录服务更改 | 成功 | 记录对 OU 结构的任何修改(记录旧值和新值)^22^。 |

强制执行审核策略覆盖

重要操作提醒 :为了确保高级审计策略生效,必须启用一个特殊的组策略开关。

- 路径:

计算机配置->策略->Windows 设置->安全设置->本地策略->安全选项。 - 策略:

审核: 强制审核策略子类别设置(Windows Vista 或更高版本)以覆盖审核策略类别设置。 - 设置:已启用 ^51^。

灾难恢复与维护研究:FSMO 角色管理

学习架构的核心研究点之一是理解操作主机 (FSMO) 角色。默认情况下,所有五大角色都在 DC01 上。

- 架构主机 (Schema Master) :负责林架构修改(如安装 Exchange)。

- 域命名主机 (Domain Naming Master) :负责管理林中的域名添加。

- PDC 仿真器 (PDC Emulator) :负责时间同步和密码更改紧急处理。

- RID 主机 (RID Master) :负责为 DC 分配唯一的 SID 池。

- 结构主机 (Infrastructure Master) :负责跨域对象引用。

角色转移实验场景

利用物理机 A 和虚拟机 B 之间的物理隔离,可以模拟 DC01 宕机后的角色抢占(Seize)。

- 研究任务 :在 DC01 正常时,通过 ADUC 的图形化界面尝试将 RID、PDC 和结构主机角色移动到虚拟机的 DC02 上。

- 图形化操作 :右键点击域节点 -> “操作主机” -> 点击“更改”。观察角色转移对网络流量和复制延迟的影响 ^45^。

结论与后续研究方向

本报告所设计的 abc.com 域架构,充分利用了 Windows Server 2022 的图形化管理优势,并将 32GB 内存的小型物理机 A 与 128GB 内存的强力 Hyper-V 宿主机 B 有机结合。这种设计不仅提供了一个稳定的身份验证环境,还通过六大部门的 OU 细分、复杂的 GPO 链接以及分层的安全审计模型,创造了一个涵盖了身份管理、资源分配、安全合规及灾难恢复全流程的“数字孪生”实验室。

作为配置专家,建议用户在完成上述初始设置后,进一步研究以下领域:

- AD CS (证书服务) :在

Procure部门为供应商证书颁发机构部署双层 PKI 架构 ^55^。 - 受保护的用户组 (Protected Users) :研究如何将

Finance敏感账户加入该组,以强制使用更安全的 Kerberos 认证并禁用凭据委派 ^26^。 - 动态访问控制 (DAC) :在文件服务器上研究基于属性(如部门属性)而非单纯基于组的访问控制逻辑。

在执行任何高风险操作(如森林级别架构扩展或强制角色抢占)之前,务必通过图形化界面执行一次全卷系统映像备份。所有操作应在管理员完全理解其对现有复制拓扑影响的前提下进行。